A democracia está sangrando

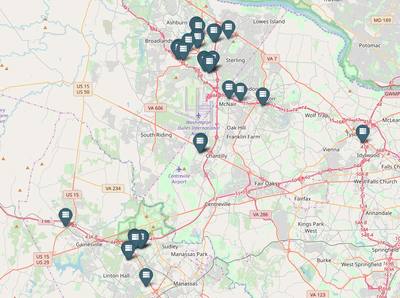

Amazon Atlas

"Embora um dos benefícios da nuvem seja o potencial de aumentar a confiabilidade por meio da distribuição geográfica dos recursos de computação, a infraestrutura da nuvem é notavelmente centralizada em termos de controle legal. Apenas algumas empresas e suas subsidiárias executam a maior parte da infraestrutura de computação em nuvem em todo o mundo. Destes, a Amazon é de longe a maior, com pesquisas de mercado recentes mostrando que a Amazon responde por 34% do mercado de serviços de infraestrutura em nuvem." - Amazon Atlas

Arquivos espiões da Rússia

"Embora a vigilância do tráfego de comunicações seja um fenômeno global, o arcabouço legal e tecnológico de sua operação é diferente para cada país. As leis da Rússia - especialmente a nova Lei Yarovaya - literalmente não fazem distinção entre interceptação legal e vigilância em massa pelas autoridades de inteligência do estado (SIAs) sem ordens judiciais. Os provedores de comunicação russos são obrigados pela lei russa a instalar os chamados componentes SORM (Система Оперативно-Розыскных Мероприятий) para vigilância fornecidos pelo FSB às suas próprias custas. A infraestrutura SORM é desenvolvida e implantada na Rússia em estreita cooperação entre o FSB, o Ministério do Interior da Rússia e empreiteiros de vigilância russos." - Spyfiles - Russia

Vault 7: ferramentas de hacking da CIA

"As ferramentas de malware e hacking da CIA são construídas pelo EDG (Engineering Development

Group), um grupo de desenvolvimento de software dentro do CCI

(Center for Cyber Intelligence), departamento pertencente à DDI (Direcção de Inovação Digital) da

CIA.

O DDI é uma das cinco principais diretorias da CIA (consulte este organograma da CIA para obter mais detalhes).

O EDG é responsável pelo desenvolvimento, teste e suporte operacional de todos os backdoors,

exploits, payloads maliciosos, trojans, vírus e qualquer outro tipo de malware usado pela CIA em

suas operações secretas em todo o mundo.

Em outubro de 2014, a CIA também estava procurando infectar os sistemas de controle de veículos

usados por carros e caminhões modernos ."

- Vault 7:

CIA Hacking Tools Revealed

Leia mais:

Nossa segurança nacional pode estar em risco

"Nossa publicação de hoje mostra que os EUA têm um longo caminho à frente para provar que a sua

vigilância massiva (dragnet) em países “amigos” realmente acabou.

Os EUA não só espionaram a president Rousseff mas também figuras-chave com quem ela fala todos os

dias. Mesmo se as promessas dos EUA de que deixaram de espioná-la forem dignas de confiança – e não

são –

é impossível imaginar que Rousseff possa governar o Brasil falando apenas consigo mesma.

Se a presidente Rousseff quer receber mais investimentos no Brasil após sua recente visita aos

Estados Unidos,

como ela pode garantir às empresas brasileiras que a concorrência americana não obterá vantagens

provenientes dessa vigilâcia até que ela possa realmente comprovar que a espionagem cessou? E não

apenas sobre ela,

mas sobre todos os alvos brasileiros"

- Bugging Brazil

Privacidade? Mas eu não tenho nada para esconder...

"A NSA construiu uma infraestrutura que os permite interceptar quase tudo. Com essa capacidade, a vasta maioria das comunicações humanas são automaticamente processadas sem distinção. Se eu quisesse ver seus emails ou bisbilhotar o celular de sua esposa, tudo que eu tinha que fazer era usar interceptores. Eu conseguia acesso aos seus emails, senhas, registros de chamadas, cartões de crédito, etc. Eu não quero viver numa sociedade que faz esse tipo de coisa... eu não quero viver num mundo onde tudo que eu faço e digo é gravado. Isso não é algo que eu estou disposto a sustentar ou me submeter." - Edward Snowden

Argumentar que você não liga sobre o direito à privacidade porque você não tem nada a esconder não é diferente de dizer que você não liga sobre o direito à liberdade de expressão porque você não tem nada pra falar. - Edward Snowden

O principal motivo de colocar cortinas em nossas casas é para evitar que pessoas bisbilhotem. E a razão pela qual nós não queremos que elas bisbilhotem é porque nós consideramos como privado muito do que fazemos dentro de nossas casas. Seja dar um jantar em nossas mesas, assistir um filme com nossos filhos, ou até mesmo se envolver em atividades íntimas ou sexuais com nossos parceiros(as). Nenhuma dessas coisas são ilegais de forma alguma, mas mesmo sabendo disso, nós ainda colocamos cortinas e persianas nas nossas janelas. Nós claramente temos um forte desejo por privacidade quando se trata de nossa vida pessoal. - Joshua em The Crypto Paper

Os 14 olhos - O maior acordo para espionagem massiva do planeta

Os 14 olhos tem o nome oficial de "SIGINIT Seniors Europe" ou "SSEUR" segundo um documento vazado por Edward Snowden. Consiste em uma rede de espionagem massiva, onde os que estão no acordo compartilham dados de inteligência entre si e não podem se espionar, o que foi quebrado segundo outros vazamentos de Snowden, onde os EUA espionava sim seus aliados.

Cinco Olhos

- Austrália

- Canadá

- Estados Unidos da América

- Nova Zelândia

- Reino Unido

Nove Olhos

- Dinamarca

- França

- Noruega

- Países Baixos (Holanda)

Quatorze Olhos

- Alemanha

- Bélgica

- Espanha

- Itália

- Suécia

Leis sobre Divulgação de Chaves

Quem é obrigado a dar chaves de encriptação para as autoridades?

A Lei de divulgação de chave, exige que os indivíduos entregem chaves criptográficas às autoridades. O objetivo disso é conseguir manterial para fins de forense digital e usá-lo como prova em um tribunal para cumprir os interesses de segurança nacional. Para se defender dessa lei, usa-se técnicas de esteganografia e criptografia, de forma que proporcione a possibilidade de negação plausível.

Esteganografia consiste em esconder informações secretas dentro de dados comuns. Por exemplo, encriptar um arquivo de imagem e esconder dentro de um arquivo de áudio. Com negação plausível, dados são encriptados de uma forma que impede um terceiro de ser capaz de provar que a informação procurada existe. Por exemplo, uma senha pode liberar dados comuns e outra senha, usada no mesmo arquivo, pode desencriptar dados sigilosos. Dessa forma, caso o terceiro lhe obrigar a entregar a senha, você pode entregar a que desencripta dados comuns e ele não poderá provar o contrário nem que exista outra chave.

Divulgação de chaves se aplicam

Divulgação de chaves podem ser aplicadas

Por que usar serviços sediados nos EUA não é recomendado?

Isso se deve pelos programas de vigilância do país. Uso de Cartas de Segurança Nacional (NSLs) são ordens de sigilo que proíbem o desinatário de falar sobre o assunto. A combinação permite que o governo force secretamente empresas a entregar acesso completo à dados do consumidor e trasnformar esses serviços da empresa numa ferramenta de vigilâcia.

Um grande exemplo com um nome importante envolvido, foi o da Lavabit. O FBI ordenou que os dados de Snowden fossem entregues após descobirem que ele utilizava o serviço. O Lavabit não armazenava dados e os registros de emails eram guardados com criptografia, o FBI intimou o serviço a entregar a chave utilizada para encriptar esses dados, e essa chave iria permitir que o FBI tivesse acesso aos e-mails.

Por fim, a história termina com Levison(dono do serviço) entregando a chave mas ao mesmo tempo encerrando o serviço. Por conta desse ocorrido, o governo ameaçou prender Levison, alegando que encerrar foi uma violação judicial.

Introdução à criptografia

O que é criptografia?

Criptografia é a forma mais eficaz de proteger os dados. Existem diversos conteúdos complexos que envolvem matemática avançada pela internet explicando sobre o assunto, mas, "um processo para manter dados seguros e acessíveis apenas por aquele que tenha a "chave" ou código para isso" é provavelmente a definição mais básica.

Diferenciamos um dado criptografado e outro não criptografado chamando, respectivamente, "texto cifrado" e "texto simples"

Por que existe criptografia?

Sendo o mais direto possível, a criptografia tem seu uso de forma incrivelmente útil e eficaz para manter dados privados ou confidenciais. Agências e organizações, como a NSA, usam dessa forma de proteção por exemplo.

É uma técnica essencialmente para que você passe uma mensagem secreta sua para outra pessoa. A ideia principal nesse processo, é que somente o receptor dessa mensagem consiga ler, ou seja, um terceiro não irá ler essa mensagem. De forma prática, a criptografia é usada em e-commerces para que os dados de cartão de crédito usados no sistema não sejam interceptados por um terceiro na rede.

Como funciona a criptografia?

Qualquer que seja o dado ou mensagem passada usando criptografia, ela irá "embaralhá-la". Porém, existem agora diferentes níveis de criptografia usados atualmente.

A mais comum é a criptografia de chave de 128 bits, é o nível padrão de criptografia hoje em dia,

usada em nível comercial. O nível do poder computacional, para conseguir quebrar uma chave de 128

bits já é grande, mas mesmo assim, diversas pessoas hoje escolhem a de 256 bits, que é, obviamente,

um nível totalmente mais alto e difícil de quebrar.

Uma forma simples sem envolver muita matemática, para explicar o que significa esses 128 bits, é

usando o código binário. A letra "a" em binário, corresponde por "01100001", ou seja, binário é uma

criptografia de 8 bits, ou seja, uma única letra, retorna um resultado de 8 bits, logo, 8 números.

A criptografia de 128 bits funciona da mesma forma, uma única letra, corresponde em uma saída de 128

caracteres diferentes, então a letra "a" teria resultado de 128 números e letras juntas geradas de

forma única, assim sendo que somente a pessoa que tiver a chave, possa descriptografar.

Clique aqui para entender criptografia AES de forma técnica.

Sobre mim

Oi! Me chamo Vitor tenho 17 anos e atualmente curto bastante programação e

Linux.

Toda minha curiosidade e admiração por segurança/hacking começou de forma bem tola, jogando

Watch Dogs pela primeira vez quando lançou o primeiro jogo quando eu tinha uns 10 anos.

O desenvolvimento foi obviamente bem lento e no caminho estraguei bastante meu computador

antigo mas que me levaram ao aprendizado e pesquisa, que me proporcionaram mais maturidade

no assunto e a funilarem as áreas que hoje curto dentro de T.I.

Dentro de segurança da informação consequetemente acabei trombando com a história de nomes como Julian Assange, Edward Snowden e Richard Stallman e senti muita admiração pela causa e por eles(nem tanto assim pelo Stallman). Por fim, acabei desenvolvendo esse site onde pretendo fornecer conteúdo que ajude você a entender o que se ocorre e se proteger da espionagem massiva do mundo atual em um conteúdo 100% brasileiro sem fins lucrativos.